Anticiper pour mieux se protéger

Des Méthodologies Adaptées à Votre Entreprise :

Nous travaillons en étroite collaboration avec vous pour établir le périmètre de nos tests de pénétration,

ciblant ainsi de manière stratégique les actifs les plus sensibles et critiques de votre organisation. Cette

démarche personnalisée assure une évaluation complète et précise de la sécurité de votre système

d'information.

Le succès de notre service de pentest est essentiel et repose ainsi sur une collaboration efficace avec vous.

C'est pourquoi nous mettons un point d'honneur à construire un plan

d'engagement détaillé, adapté aux spécificités et aux besoins de votre entreprise.

Notre Processus :

Phase de Pentest :

Dans notre approche de test de pénétration, nous adoptons la stratégie de la "kill chain" pour simuler des

attaques réalistes et organisée. Cette méthode nous permet de tester votre système d'information (SI) de

manière similaire aux techniques employées par lescybercriminels :

L'aspect fondamental de cette phase réside dans la compréhension des

mécanismes de votre système d'information.

Nous allons au-delà d'une simple analyse de surface ou de la

reconnaissance des vulnérabilités potentielles.

Notre démarche consiste à acquérir une compréhension

détaillée du fonctionnement de vos services, en analysant minutieusement les flux de données et les

interactions avec d'autres microservices et intégrations.

Cette approche holistique nous permet

d'appréhender pleinement l'impact de chaque vulnérabilité détectée

Dans notre processus d'évaluation, nous mesurons la sévérité des vulnérabilités en prenant en compte non

seulement la criticité de vos services, mais aussi la probabilité réelle de leur exploitation. Notre analyse diffère

des scanners automatiques qui peuvent classer de manière générique une faille comme critique. Nous

intégrons dans notre évaluation des facteurs concrets tels que la possibilité réelle d'exploitation de la

vulnérabilité, la présence de preuves de concept (PoC) et le rôle stratégique de vos services au sein de votre

organisation.

Retour d'Expérience Immédiat :

À l'issue de notre mission, nous tenons une séance de debriefing pour partager nos découvertes essentielles. Cette étape permet de vous informer des vulnérabilités critiques avant même la remise du rapport final, garantissant ainsi une réponse rapide et efficace.

Nettoyage Post-Pentest :

Notre intervention se conclut par un nettoyage méticuleux des traces laissées lors de nos tests. Cette procédure est essentielle pour assurer la sécurité et l'intégrité de votre SI après notre passage.

Livrables du Projet :

Recommandations et Rapports :

Nos rapports constituent la synthèse de l'ensemble du processus de test de pénétration. Ils sont conçus pour

vous fournir une compréhension approfondie des vulnérabilités détectées ainsi que des stratégies de

remédiation efficaces. Chaque rapport est personnalisé, mettant en lumière les points critiques de votre

système d'information et offrant des recommandations détaillées pour renforcer votre posture de sécurité.

Notre objectif est de vous guider clairement à travers les complexités des failles de sécurité identifiées, en

vous fournissant non seulement un diagnostic, mais aussi un plan d'action concret pour résoudre ces

problèmes et prévenir de futures compromissions.

Rapport Technique :

Un rapport technique approfondi, destiné à votre équipe informatique, contenant des détails spécifiques sur les vulnérabilités trouvées et les moyens de les corriger.

Le rapport est basé sur les questions posées par le client avant le projet. Ensuite, il y a ce que les experts considèrent comme important et pertinent. S’il n’y avait pas de questions, alors selon la hiérarchie de criticité de tous les résultats.

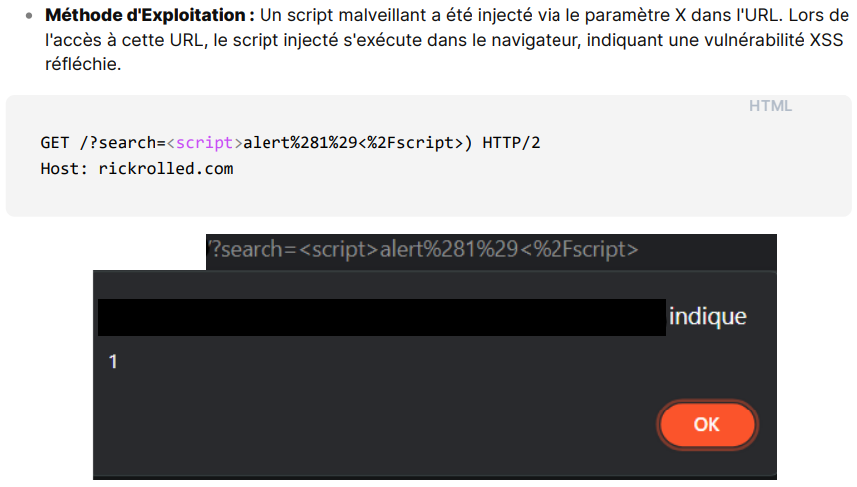

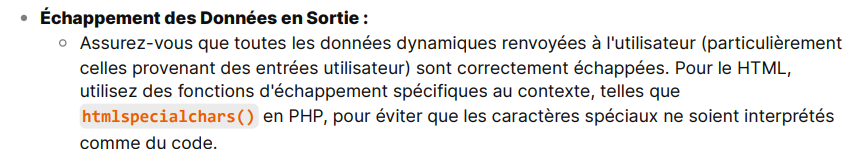

Chaque vulnérabilité est traité comme tel dans le rapports :

- Descriptions détailler de la vulnérabilité

- Exemples de fonctionnement / Proof Of Concept (POC) :

- Recommandations avec conseils en fonctions des logiciels que vous utilisé :

Rapport Exécutif :

Un rapport exécutif, résumant les résultats et les recommandations de manière claire et concise pour la prise de décision stratégique.